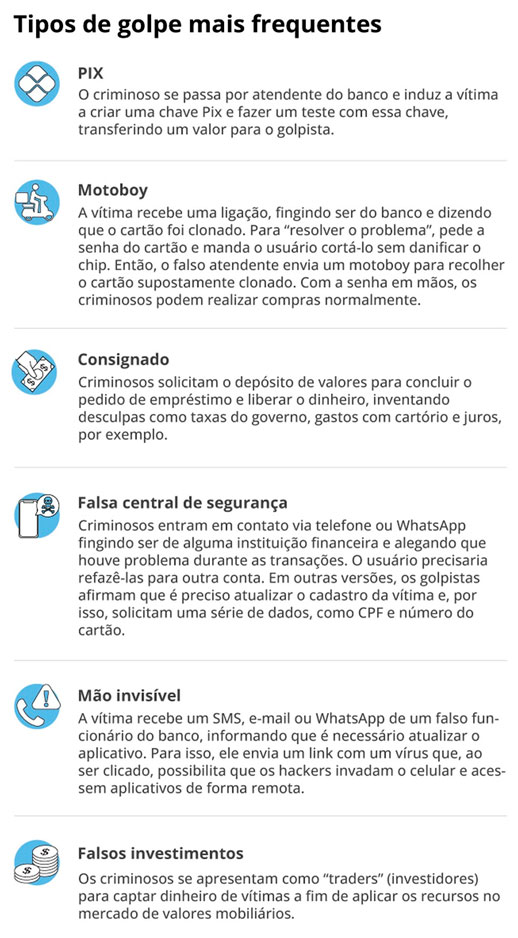

O Brasil sofre um fenômeno criminal silencioso: o crescimento desmedido dos golpes eletrônicos. Embora o enredo mude do “golpe do Pix” para o da falsa central de segurança do banco ou do “golpe da mão invisível” para o falso consignado, o ponto em comum entre todos é o dossiê pronto sobre as vítimas que os criminosos têm nas mãos, o que amplia suas chances de sucesso. Esse cenário só é possível graças ao acesso das quadrilhas a dados vazados de cadastros públicos ou privados, o que denuncia o grau de exposição dos brasileiros.

Pesquisa da Tenable, empresa americana especializada em gerenciamento de exposição cibernética, aponta que 984,7 milhões de dados foram vazados no Brasil no ano passado. Isso representa 112 terabytes de informações expostas no país, volume que representa 43% dos 257 terabytes em todo o mundo, de acordo com o Relatório do Cenário de Ameaças feito pela Tenable.

As raras investigações policiais que enfrentaram o problema revelaram que o nicho do mercado ilegal de venda de dados tem sido explorado por jovens hackers, que enxergaram a alta lucratividade dessa atividade sem necessariamente ter que correr os riscos inerentes às outras atividades ilegais.

Os vazamentos mais comuns ocorrem em decorrência de ataques em grandes empresas, como operadoras de celular e bases governamentais, como INSS e Receita Federal. Mas investigações já demonstraram que os criminosos têm acesso até a câmeras de OCR (reconhecimento de placas de carros), gerenciadas pelo Córtex, sistema do Ministério da Justiça. Esse sistema permite a leitura de placas de veículos por milhares de câmeras espalhadas por rodovias, pontes, túneis, ruas e avenidas do país, permitindo rastrear alvos móveis em tempo real.

— A segurança de informação das instituições públicas e privadas do Brasil funciona, infelizmente, com a política da porta arrombada. Só se tomam providências quando são hackeados e têm os dados vazados. Sistemas críticos têm falhas gritantes de segurança e os administradores e desenvolvedores não têm know-how para mitigar as falhas —lamenta Wanderley Abreu, o Storm, empresário e ex-hacker que invadiu a Nasa aos 17 anos.

Sites oferecem dados na internet

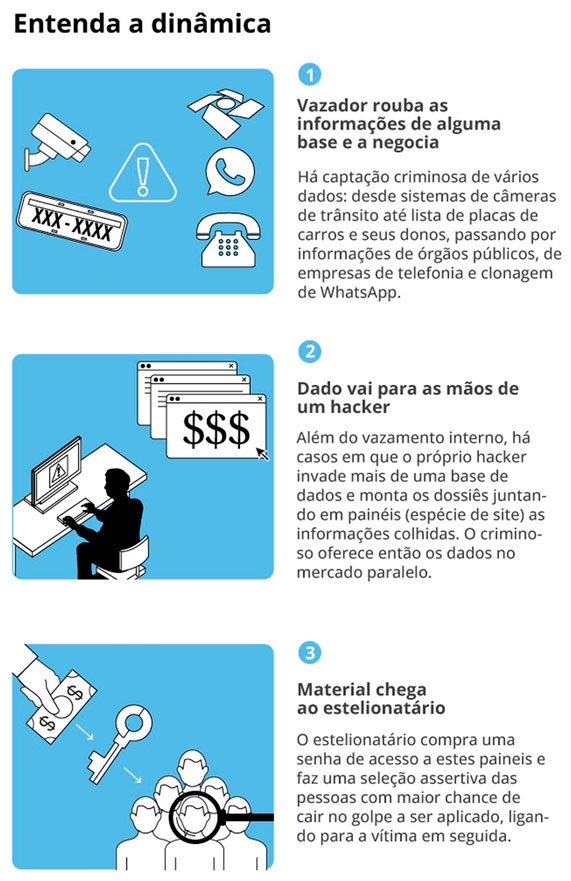

Do vazamento dos dados à abordagem da vítima, há uma sequência de crimes. O primeiro é cometido pelo vazador, que rouba as informações de alguma base e faz a negociação. Esse material, vindo de diversas fontes, vai para as mãos de um hacker que monta um painel, uma espécie de site, e oferece de forma organizada esses dados no mercado paralelo. Por fim, chega-se ao estelionatário, que compra uma senha de acesso e seleciona as vítimas e o tipo de golpe a ser aplicado de acordo com o perfil da base.

Os mesmos painéis são usados para montagem de dossiês ou levantamentos da rotina de pessoas, especialmente autoridades, a serem ameaçadas. Há ainda casos em que o hacker invade mais de uma base de dados e monta os dossiês juntando as informações colhidas e deixando uma armadilha quase impossível de ser identificada pela vítima, tamanho o número de detalhes.

—Com acesso aos detalhes da vida pessoal de qualquer pessoa, o golpista fica muitas vezes em casa, tomando uma cerveja, enquanto liga para as vítimas. De tantas ligações no dia, um ou dois acabam caindo e o crime está consumado — relata um investigador da polícia que já atuou em inquéritos contra esse tipo de quadrilha.

Sem repressão, o mercado do dado clandestino atua livremente no mundo digital, com a audácia de divulgar até tabela de preços. O site www.detetivevirtual.net, por exemplo, cobra R$ 85 por “investigação” de CPF. Ele se diz “especialista em informações cadastrais” e oferece enviar dados direto para o número de WhatsApp do cliente.

A internet está infestada de painéis do gênero, identificados pela polícia como tendo forte indício de fraude, como pastebin.com, i-find.org, painelempresarial.business, entre outros. Com acesso a eles, os criminosos conseguem selecionar as vítimas por faixa etária, classe social e renda. Ainda conseguem identificar número de celulares de parentes e até os carros que têm na garagem.

Apesar de ser fácil achar esses serviços numa rápida pesquisa na internet, eles são expressamente vedados pela Lei Geral de Proteção de Dados Pessoais (LGPD). A proteção dos dados pessoais é considerada uma garantia fundamental pela Constituição Federal. Quando os dados são vazados a partir de bases públicas e o vazamento provoca exposição e dano a uma pessoa, o Estado pode ser responsabilizado no campo cível, nos termos do artigo 37 da Constituição. Caso algum servidor público tenha participado dolosamente do vazamento, pode ser responsabilizado por crime.

Dificuldade em descobrir vazamentos

O problema é descobrir a fonte dos vazamentos. A maioria dos casos nem sequer é comunicada à Autoridade Nacional de Proteção de Dados (ANPD), agência responsável por zelar pela proteção de dados pessoais e por regulamentar, implementar e por fiscalizar o cumprimento da LGPD no Brasil. Segundo uma fonte do setor, para escapar das punições, muitas empresas ocultam incidentes.

Questionada sobre a eficácia da fiscalização, a ANPD informou que há oito processos administrativos sancionadores em curso. E explicou que não era possível aplicar penalidades antes da publicação do Regulamento de Dosimetria, o que ocorreu em 27 de fevereiro, definindo os critérios e parâmetros para as sanções.

Em nota, acrescenta que a “não aplicação de sanções não implica que a Autoridade não esteja atuando”, que a fiscalização não se restringe a sanções, mas também a adoção de “medidas orientativas e preventivas para reconduzir os agentes à conformidade com a lei e remediar situações que acarretem risco aos titulares”.

O fato é que há muitos desafios nesse controle do cumprimento da lei. Entre eles, o destino aos dados recolhidos do cidadão em seu dia a dia. Hoje, para uma simples compra no comércio, o lojista pede o CPF sem deixar claro o uso que será dado a essa informação. A advogada Gabriela Vergili, da DataPrivacy, organização não-governamental no campo da proteção de dados, explica que um dos princípios da LGPD é o da finalidade. Isto é, a coleta e o tratamento de dados precisa ter um propósito específico e legítimo para a atividade que está sendo desenvolvida:

— Não se pode ferir a relação de confiança do titular de dados e usar as informações coletados para um fim diferente ao qual foi cedido, a não ser que se informe ao titular e ele concorde.

Não há como se proteger quando os dados são retirados de outras fontes fora de seu controle. Mas o cidadão tem o direito de requerer a retirada da publicidade de seus dados sempre que descobrir que estão na posse de alguma empresa e sendo tratados sem seu consentimento.

O que dizem as empresas

Nathan Silva, diretor-geral do Detetive Virtual, afirma que o site não faz venda de dados:

—Não vendo painel. Ajudo pessoas, 90% dos clientes são vítimas de golpistas do Pix. Usam os dados para fazer investigações porque a polícia não dá conta. Centenas de pessoas aplicando golpe. Para fazer boletim de ocorrência, entrar com petição, procuram a minha empresa e eu dou os dados de que precisam. Sou empresa constituída, pago imposto. Usamos dados públicos e particulares abertos. A gente usa fontes de informações credenciadas.

Representante do Consulta do CPF disse que o site não funcionava há quatro anos e que estava no ar “por engano”. E acrescentou que tinha removido a página após o contato da reportagem.

Procurados, os demais sites não responderam até o fechamento desta edição.